这篇博客文章将分析自7月30日以来,骗子已经获得了超过200万美元的积极的拉地毯活动. We will also examine why rug pull events are pervasive in the Web3 ecosystem; how such events can be detected and analyzed using publicly accessible blockchain explorers, 在线分析工具, and data repositories; and review some key technical indicators as early warnings to rug pull scams, 基于我们使用机器学习的工作结果.

本文讨论的数据来自Web3rekt.com. Web3rekt.Com致力于各种区块链事件的教育和意识, 包括黑客和诈骗. 该网站维护着一个可追溯到2012年的区块链(或Web3)安全事件库, 它可以帮助区块链参与者提供准确的资源和分析,以了解加密货币和各种区块链项目所涉及的风险.

Web3rekt.com从一系列专门设计的机器人和警报通知中汇总Web3事件, 以及来自人类贡献者, e.g., reporters. 为了确保事件的准确性和代表性,Web3rekt.Com还依赖人工分析师使用链上交易信息来确认报告的事件, 经过验证的事件随后被捕获到数据库中. 人类分析师使用区块链探索者和其他区块链取证解决方案等工具, 包括面包屑.应用程序,冒泡地图,沙丘分析等,以协助分析.

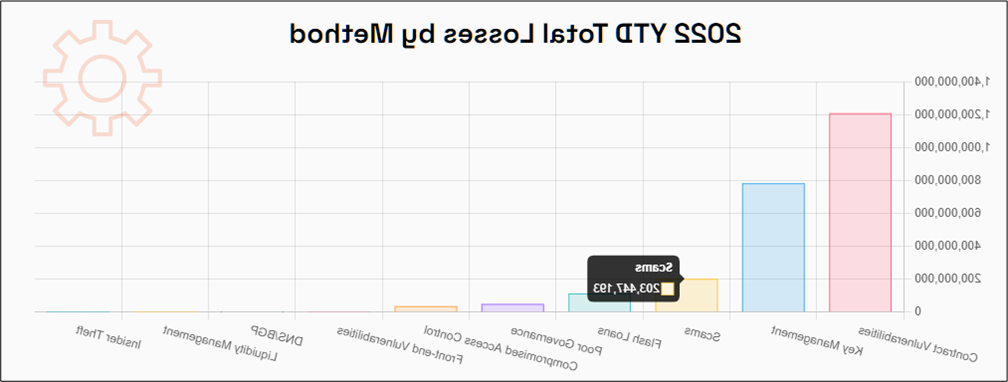

根据从Web3rekt获得的见解.com, 2022年年初至今因诈骗造成的损失超过2亿美元, 有些估计超过了这个值, 由于各种各样的因素,事件可能没有被报道, 包括损失金额, 受害者人数有限, 不为人知的链, etc.

图1 - 2022年年初至今与诈骗有关的损失(web3rekt).com)

Furthermore, 这些骗局中的大多数很可能是骗人的把戏, 基于对Web3rekt相关扩展方法的回顾.

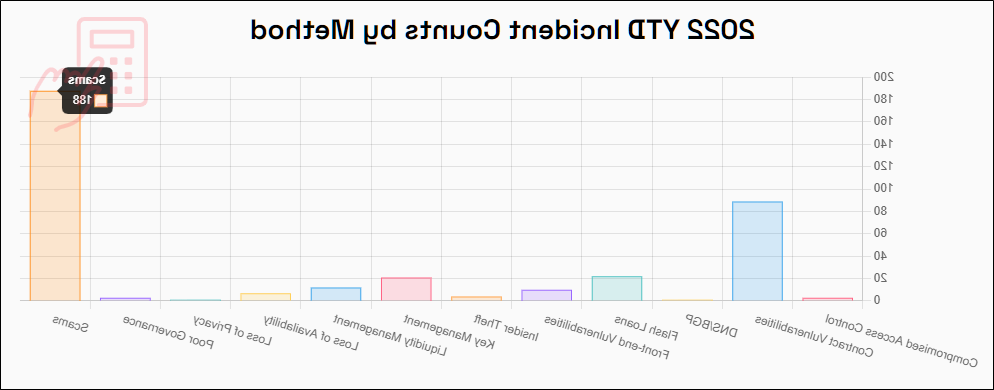

图2 - 2022年年初至今事故数目

地毯拉绳到底是什么? Rug pull是指项目所有者或团队移除池中的流动性的区块链事件, 铸造新代币,转储令牌并放弃项目, 通过出售项目代币作为初始代币发行(ICO)筹集了大量资金,或执行了其他类似的机制,可以大幅压低项目代币的价格.

从拉地毯操作员的角度来看, 新兴的区块链生态系统为快速增加财富的可能性提供了近乎完美的媒介. 加密货币还为操作者提供了伪匿名性, 同时也降低了实现的成本. 与传统骗局不同, 牵线搭桥没有地域和时间限制, 允许任何人在全球范围内被欺骗. 地毯的市场营销针对的是一个特定的群体, 利用已知的Web3心理学方法,比如贪婪, FOMO, FUD, WAGMI和其他人(“害怕错过”),” “fear, uncertainty, and doubt,和“我们都会成功的。,” respectively).

我们都听说过一些人用出售加密货币的收入来偿还债务的故事. Unfortunately, 对于每一个成功的故事,都有一个贪婪的人飞得离太阳太近,也有一个害怕的投资者,他们无法从他们的加密货币中获得可观的回报,因为他们没有进行重大投资. 虽然两极对立,但双方都有一个共同点:无知. 被骗的受害者不知道市场是怎么运作的, 骗子利用了这种无知和FOMO. 骗子通过购买足够的加密货币来推高价格来实现这一点, 使它看起来好像令牌运行良好. 看到代币价值飙升,外行人可能会想要投资它, 不知道他们最终可能会失去全部投资. 不了解加密货币市场, 投资者要么在黑暗中盲目判断,要么听取其他不知情投资者的建议. 通过研究平衡恐惧和贪婪是最大化加密货币投资组合并避免未来跌价的最佳方法.

执行小伎俩, 另一方面, 需要一定程度的Web3技术解决方案和标记学的技术复杂性. For example, 需要能够描述给定令牌的实用程序, 还有属性, 或者代币经济学, 包括但不限于令牌的创建和分发, 供求关系, 激励机制, 代币燃烧时间表. In addition, 还需要能够编程和部署一个或多个令牌合约, 为每一份合约建立一个流动性池(LP), 并设计一个方案,从这个方案中,令牌可以被操纵以随着时间的推移而增加价值(e).g.(比如洗碗交易),或者通过社交媒体营销(比如洗碗交易).g.(抽水和倾倒),或通过其他方式. 随着在线工具的可用性,这些技术障碍中的大部分都被消除了,这些工具可以制作和创建新的令牌分发和相关的智能合约, 以及使用Twitter等社交媒体渠道, Telegram, 和Discord来推销和瞄准个人.

大多数的地毯牵拉是在大幅度下降后才被检测到的, typically >90 percent of its token price, 正如我们案例研究中的HeroWorld Token所示. 机器学习方法和令牌分析可以提供更主动的方法来避免作弊.

图3 - HeroWorld代币价格崩溃的例子

然而,有许多可能的原因导致代币在不坚固的情况下表现出价格下滑. For example, 合同的数据迁移或所有权的转移可能会在没有恶意的情况下引发大幅的价格下跌.

我们的故事就是从这里开始的. 我们注意到Bitnity代币的价格发生了重大变化.

图4 -比特币价格暴跌

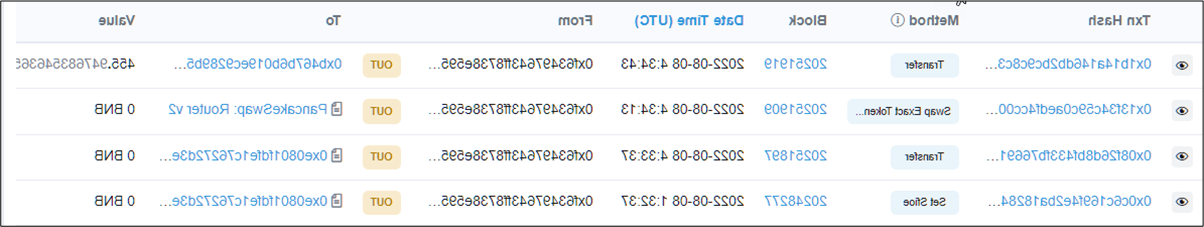

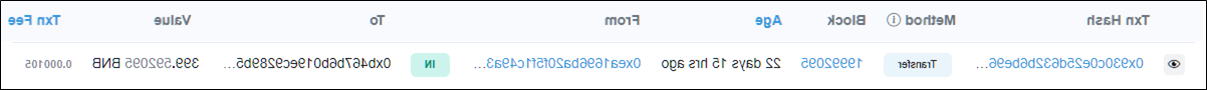

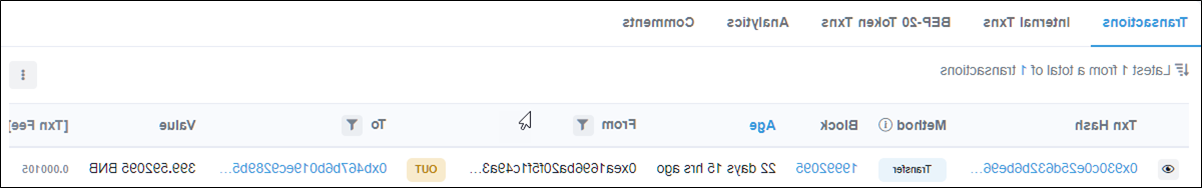

同时确认与Bitnity收购Web3rekt相关的交易.com, 我们注意到只有一个地址, 0 xb467b6b019ec9289b52f57ba0bfb09b8fc9b9ec1, 将大量WBNB代币交换到其他代币地址和eoa.

使用合适的区块链浏览器, 我们可以在哪里实时查看交易细节, 我们能够确定这个地址0xb467b总共处理了1次事务,截至2022年8月19日,共837次.

图5 - 8月19日拍摄的部分交易列表

骗子是如何做到这一点的? 让我们更详细地看看他们执行的一个代币合约.

在2022年8月7日,骗子建立了一个名为HeroWorld (http://www.web3rekt.com/hacksandscams/herowd-1047),通过事务ID 0xe4b917a95d5aa02ee8b9da1cb68b58208cb4b8b808881fa949e9eea9109699af使用令牌ID HEROWD, 使用地址为0xf63497643ff8738e595ea30d71de83fd8d4ca174的部署者或创建者. For this setup, 骗子用300亿HeroWD代币制造了部署者,并从地址0xb467b为其提供资金.

图6 -部署者铸造了300亿个herod令牌

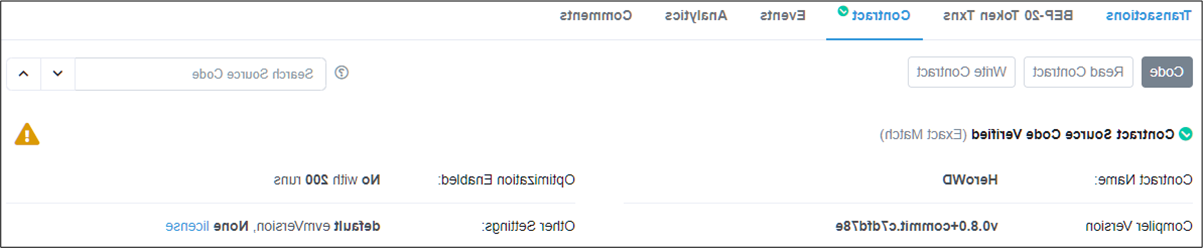

Next, 骗子采取必要措施,通过提交源代码进行验证,并获得“合同源代码验证”绿色标记,为用户提高合同的透明度, as shown below. 虽然这一小步可能骗不了经验丰富的区块链参与者, 它可能会欺骗naïve参与者,让他们相信令牌比实际更值得信赖.

图7 -安装验证源代码标记

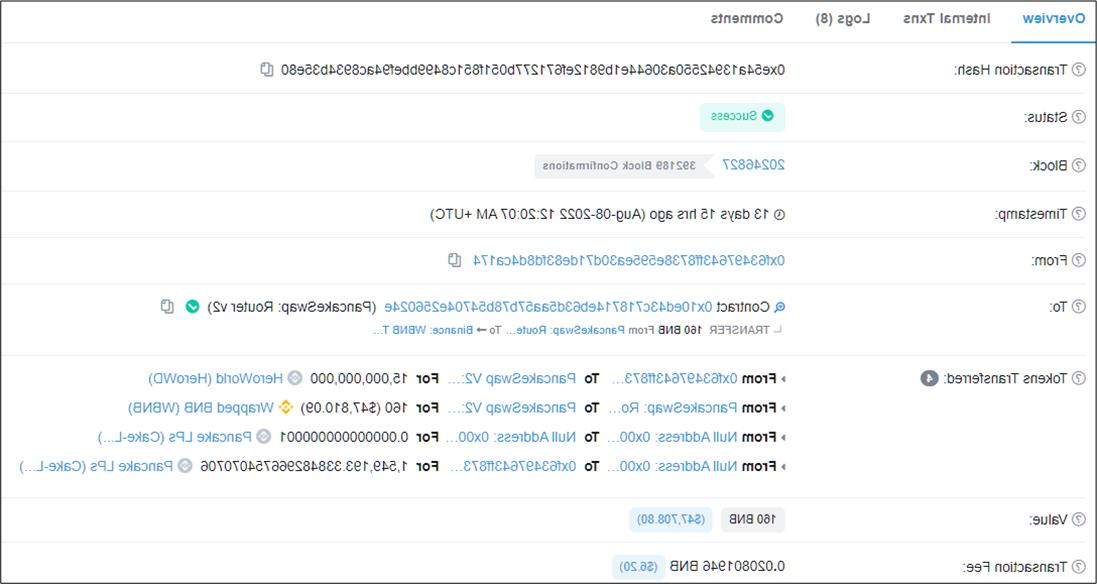

在创建HeroWD代币合约后一小时内, 骗子使用地址0xb467b的资金通过TX 0x9d9af3eaee9b434797e02dc3d2619057090a20ea6b0f32baf3f7f5956569dc1为合同提供了160个BNB, 因为后来需要资金来为代币对创建流动性池.

图8 -为流动性池设置转移BNB

什么是流动性池,谁是流动性提供者? 流动性池提供了一种机制,代币的买家和卖家通过向流动性池和流动性提供者支付费用来进行交易. 流动性提供者是指将其加密资产提供给平台,通过使用自动做市商(AMM)协议或去中心化交易所(DEX)来帮助分散交易的人。, 如UniSwap或, in this case, PancakeSwap. 两者的工作原理如下:

- 创建新池时, 为特定令牌对提供流动性的第一个用户设置池中令牌的价格.

- 流动性池, 在这个例子中是PancakeSwapV2, 为每一对存入流动性资金的货币对创建一个智能合约.

- 流动性提供者需要提供相等价值的两种代币, 为令牌对发送BNB和相应的NoEmo令牌.

- 然后,其他用户可以通过与其他代币交换流动性对来买卖该资产.

- 流动性提供者获得的回报从7开始.5%,取决于池子. 这些奖励以平台的原生代币(如UNI或CAKE)支付.

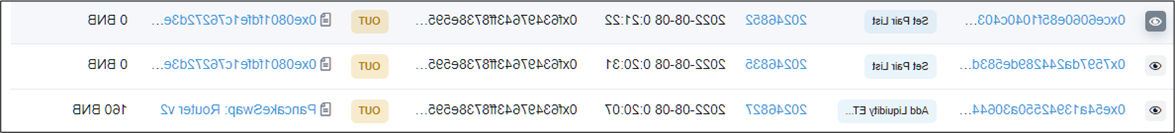

对于我们的具体情况, 我们可以看到,骗子使用部署者地址0x0a333为这个流动性池对提供了150亿HeroWD令牌和160个BNB,价值47美元,810.截至2022年8月8日, via transaction ID 0xe54a13942550a30644e1b9812ef671277b051f851c8499bbef94ac8934b35e80.

图9 -添加到流动性池

大约四个小时后,骗子以455美元的价格交易了96万亿HeroWD代币.9个BNB代币,价值136,225美元.52.

图10 -从流动性池中交换

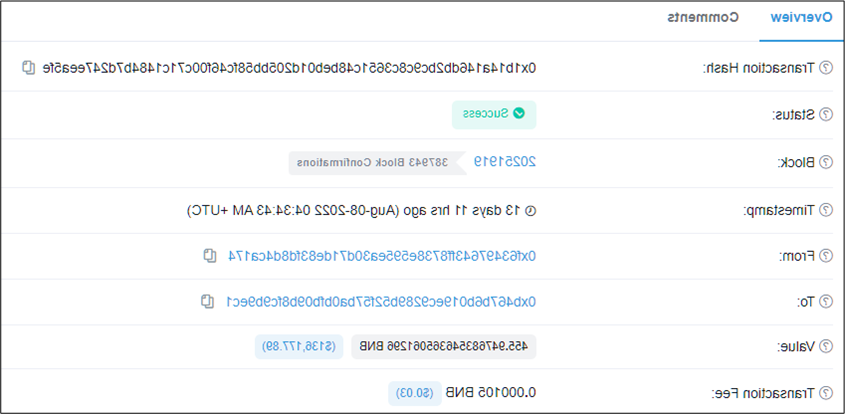

交换的增益通过事务ID 0x1b14a146db2bc9c8c3651c48beb01d205bb58fc46f00c71c1484b7d247eea5fe立即移动到我们前面讨论过的地址0xb467b.

图11 -转移收益至资助地址

当部署者地址0xf6349只收到300亿个HeroWD令牌时,这怎么可能呢? 对部署者转移的令牌的检查也确认部署者只执行了三个交易,如下所示.

图12 -令牌交易摘要

使用链上数据, 我们应该只期望150亿, not the 960,为实际交易显示了000亿个令牌. 找到问题的根源, 而不是检查特定于令牌的传输, 我们需要检查发送到部署者地址的事务. 这需要我们使用不同于区块链浏览器的交易视图, as shown below:

图13 -密钥事务-第1部分

图14 -密钥事务-第2部分

图15 -密钥事务-第3部分

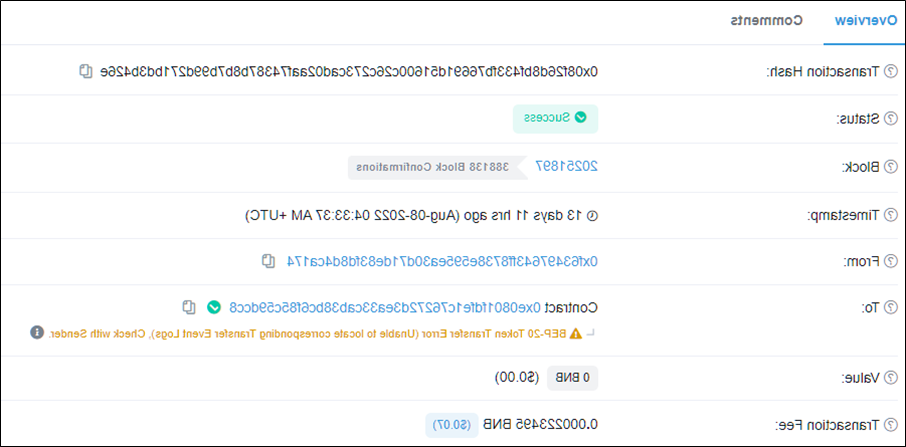

We noted that, 在掉期交易之前, 还有另一笔交易执行了某种形式的转账,其细节如下:

图16 -隐藏传输

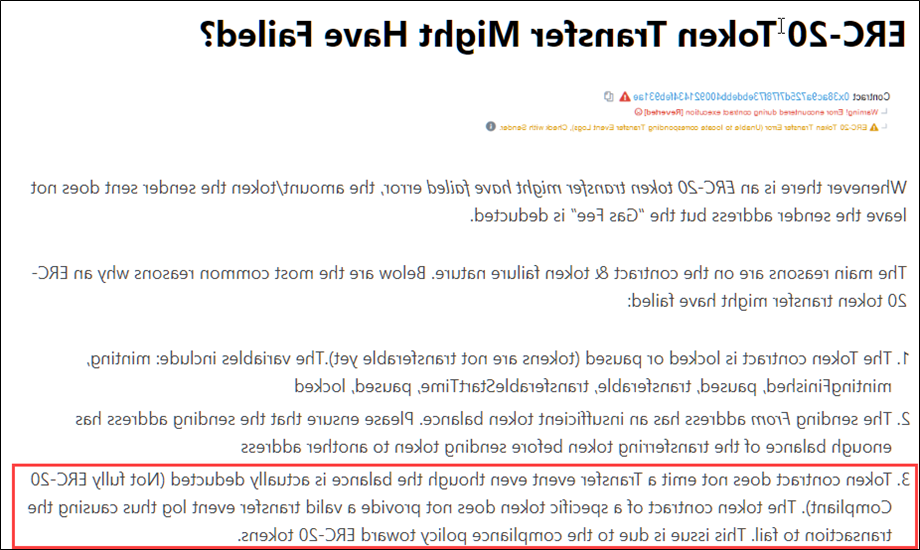

此事务已成功执行,如“success”状态所示. 究竟是什么转移了我们不知道, 但我们可以从警告信息中推断,骗子可能已经操纵了智能合约,因此转移的令牌事件没有被广播(e).g.,不符合ERC-20标准). 这种实现就是我们通常所说的隐藏传输, 目的是混淆交易和误导没有经验的Web3用户. 区块链探索者在选择更多信息图标时提供了额外的解释,以提醒用户,这是普遍存在的, as shown below.

图17 - ERC-20/BEP-20传输失败的可能原因

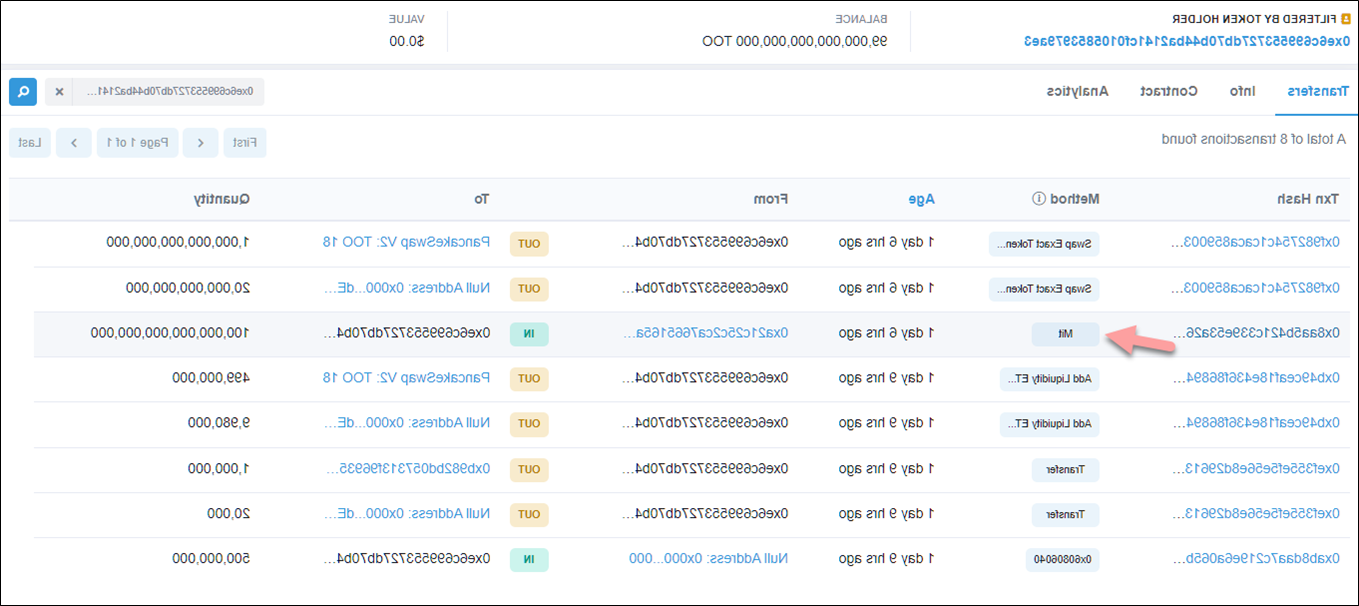

该骗子还使用第二种方法在将令牌交换为BNB令牌之前向部署者地址添加令牌. 而不是混淆令牌传输, 骗子只是使用“Mit”方法制造和转移了更多的代币, 如此与Too令牌相关的事务(http://www.web3rekt.com/hacksandscams/too-token-1026). 一个没有经验、智能合约实施有限的人会被这种故意的错误标签所愚弄, 因为他们可能一直在寻找“薄荷”的方法.

图18 -使用“Mit”函数

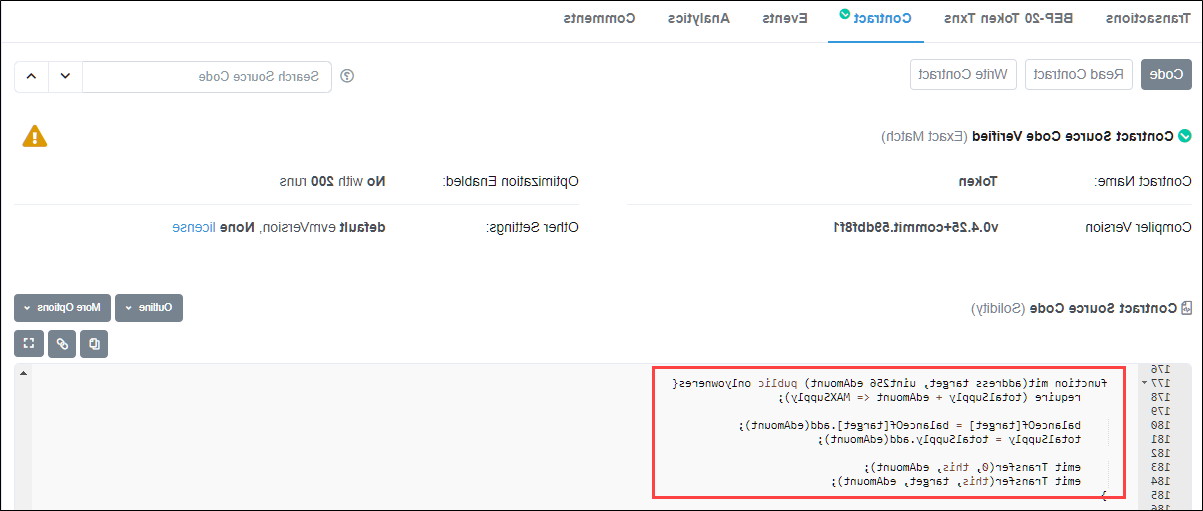

验证所述方法的最佳方法是检查底层代码,如下所示. In this case, 我们能够确认“Mit”方法只能由所有者调用, 它的唯一目的是向目标地址添加令牌.

图19 -“Mit”函数的源代码回顾

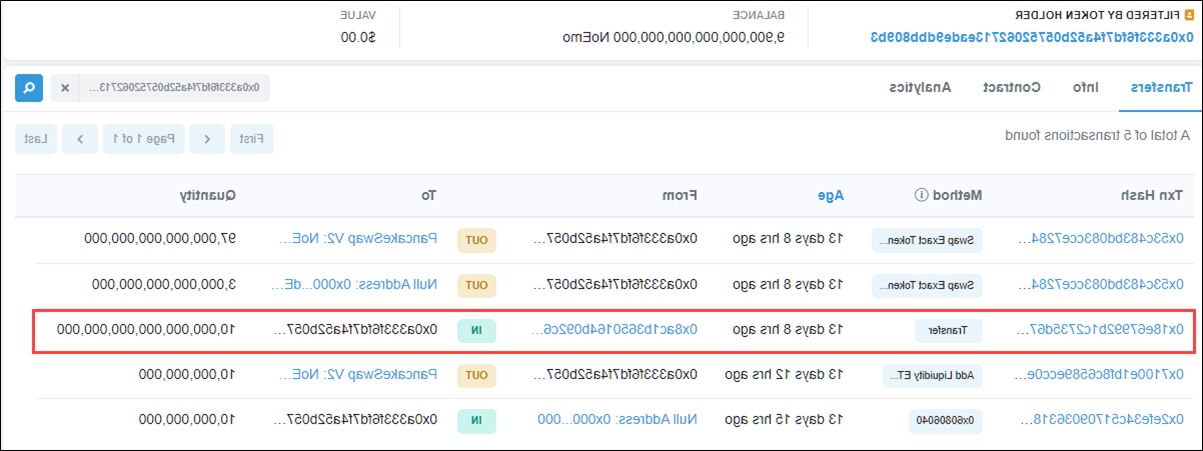

我们看到诈骗者用来增加可交换令牌数量的另一种方法是使用正常的传递函数, NoEmo代币合约(http://www.web3rekt.com/hacksandscams/noemocoin-1032),如下面的令牌交易所示.

图20 -铸币的正常转移

这种方法会被经验最少的区块链参与者标记出来. 因此,这种骗局模式只出现在2.7%的合同被审查.

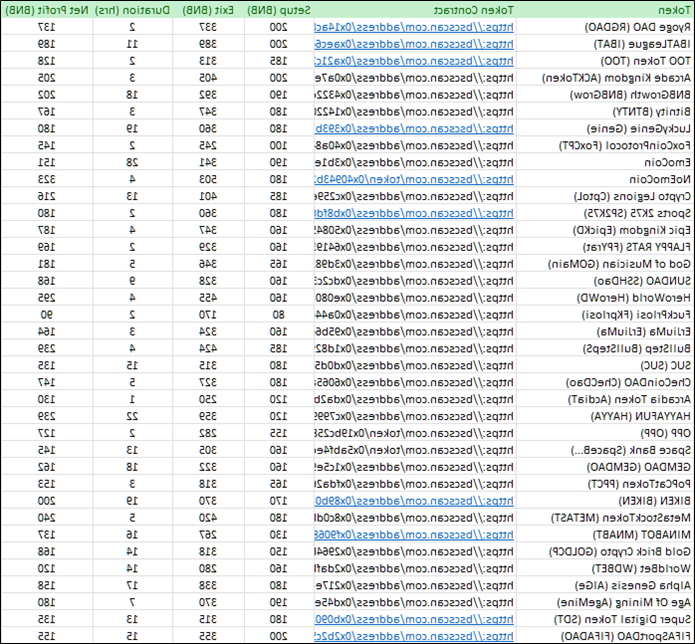

骗子在37个代币合约中实施了上述骗局模式, 产生净利润6,447 BNB或超过200万美元. 这个骗局每隔7年就会换一份新合同.2小时,标准差为9.2 hours; thus, we should expect a token contract rugged from this serial scammer within 16.根据过去的表现,距离代币合约创建4小时.

图21 -截至2022年8月21日,连环诈骗者的诈骗令牌合约列表

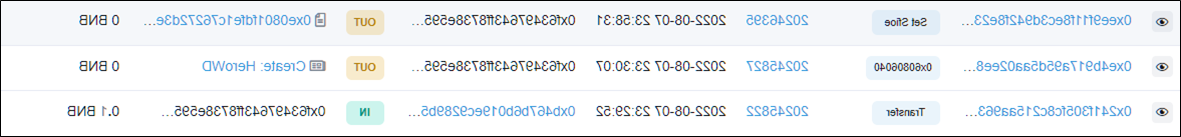

接下来,我们要找出骗子用来执行这些骗局的资金来源. 要做到这一点,我们需要回溯到最早部署的令牌合约,或Arcadia令牌(http://www.web3rekt.com/hacksandscams/arcadia-token-1042).

图22 - Arcadia代币合约关键交易的部分视图

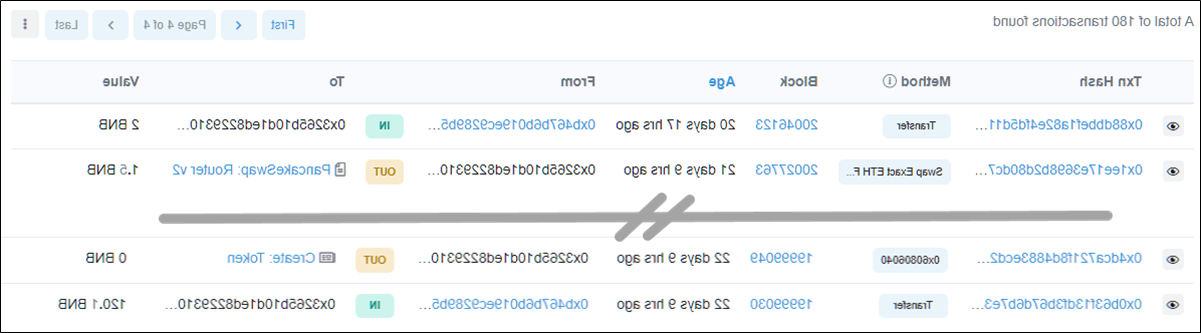

从最早的交易开始, 我们还注意到,同样的地址0x467b6被用于为合同提供资金. 因此,我们可以查看为该地址提供资金的最早交易,如下所示:

图23 -传输到地址0x467b6的来源

关于这笔交易的详细情况,我们没有得到其他细节.

图24 -包括0x467b6初始资金来源的详细信息

转换观点的根本原因是, 除了正常的交易, 区块链探索者(如Etherscan或Bscscan)也显示所谓的内部消息, 哪些交易来自其他合同而不是来自用户账户.

图25 -地址0x467b6的初始资金来源

Accordingly, 从内部事务选项卡, 然后我们能够发现骗子从龙卷风现金中资助了地址0x467b6, 最近于8月8日被外国资产控制办公室(OFAC)批准的一种受欢迎的加密货币暴跌。, 美国的一个执法机构.S. 财政部. 根据美国国务院的一份新闻稿.S. Treasury, 自2019年成立以来,Tornado Cash已被用于洗钱价值超过70亿美元的虚拟货币, 包括被拉撒路集团窃取的4.55亿美元, 据报道,这是一个由朝鲜政府资助的网络恐怖组织.

因为制裁是在骗子登上基金之后实施的, 骗子目前没有办法通过龙卷风现金转移不义之财. However, 骗子可能会将资金转移到不受监管或监管较少的中央交易所, 或将币安智能链的资金连接到其他区块链网络,以利用其他未经批准的混合服务,或通过使用秘密协议的秘密网络.

基于对这些诈骗合约链上交易的审查, 我们得出以下结论:

- 诈骗活动仍在进行,非法收益仍在链上.

- 同一个人处理骗局.

- 龙卷风现金的初始资金来源旨在防止个人去匿名化。.

- 观察到的诈骗显示出类似的策略和交易模式.

- 先前骗局的收益被用作创建和执行正在进行的骗局代币合约的资金来源.

利用我们在机器学习方面的专业知识, 我们使用Python scikit-learn来评估从Web3rekt中提取的数据集.网站包括从2021年到2022年5月的历史事件. 在55个功能中(e.g., 属性)审查, 我们发现,有一些功能可以帮助加密货币参与者减少投资项目或代币时受到的影响. 一些关键的观察结果如下:

- 95.2%的坚固型项目或代币拥有完全匿名的团队, 我们无法确认任何可验证的归因到特定的个人身上.

- 13%的人是在一天内被抓的. 另有54%发生在50天内(约1个半月). 350天后(约11个半月), 在被审查的事件中,拉地毯占不到8%.

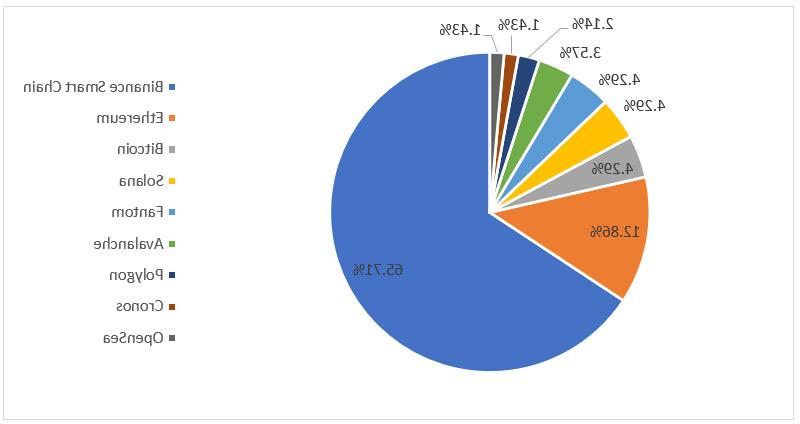

- 某些区块链网络有更大的事件发生.

- 没有确凿的数据支持经过KYC或智能合约审计的项目或代币降低了被破坏的风险.

- 因为令牌合约可以通过编程方式检查编码设计中的某些模式,例如蜜罐, tax rate, 黑白名单的使用, 仅举几个例子—通过比较坚固数据集和非坚固数据集之间的属性令牌分析的结果, 我们可以列出一些属性,这些属性可能是rug pull事件的主要指示器.

通过计算分数作为上述两个数据集上相同属性的绝对偏差, 我们能够对这些属性的重要性进行排序,以此作为衡量“拖后腿”的指标. 换句话说,百分比越大,该属性作为预测器的作用就越重要.

-

- is_blacklisted + 59%

- transfer_pausable + 43%

- is_mintable + 20%

- hidden_owner + 18%

- is_whitelisted + 10%

- is_anti_whale + 6%

每个属性的定义如下:

- Is_blacklisted 表示合同可以将地址加入黑名单. 这一点很重要,因为恶意合约所有者可能会滥用黑名单,将大多数用户列入黑名单, 让这些用户没有交易追索权.

- Transfer_pausable 表明合约所有者可以随时暂停代币的交易, 除了那些有特殊权力的人.

- Is_mintable 指示所有者可以不受限制地铸造其他令牌. 铸币功能可以直接引发大规模抛售,导致代币价格暴跌.

- Is_whitelisted 指示允许特定地址进行早期事务的函数, 可能是免税的, 是否存在且不受事务暂停的影响. 与列入黑名单类似,该功能可能被项目所有者滥用以限制销售.

- Hidden_owner 描述了一种令牌,在放弃所有权后,开发人员有能力操纵合约. Generally, 具有隐藏所有者的令牌代表一定程度的风险, 特别是关于拉地毯和其他无意的行为.

- Is_anti_whale 描述合约是否具有限制最大交易数量或最大持有令牌数量的功能, 因为鲸鱼可以对代币价格产生重大影响.

图27 -区块链网络的Rug pull分布

In conclusion, 自诈骗活动开始以来,我们调查了一个连环骗子的交易. 我们向审计人员和网络安全专业人员介绍了几种链上交易跟踪技术,并展示了我们能够将交易聚集到同一责任方. 我们追踪到诈骗活动的资金来源是龙卷风现金,并对骗子可能采取的下一步行动提供了一些预测. Furthermore, 我们强调了机器学习的应用,以评估可能识别先行指标的属性,作为rug pull事件的早期预警. 此外,我们通过比较rug数据集与. 一个非坚固的集合,用于标识令牌分析特有的附加属性,它还可以提供对拖拽事件的早期警告.

关于作者: Tuan Phan是Zero Friction LLC和开源Web3rekt的创始人.com project. 查德·弗里德曼(Chad Friedman)是Web3rekt的撰稿人和分析师.com project.

Zero Friction通过将卓越的服务交付与技术推动者相结合,为商业和公共部门的客户提供网络安全和区块链技术咨询服务.

Web3rekt.Com致力于对各种区块链事件的教育和认识, 包括黑客和诈骗. The web3rekt.Com数据库帮助区块链参与者提供准确的资源和分析,以了解加密货币和各种区块链项目的风险.