网络安全或网络安全监控是各个国家或地区普遍存在的各种法规或法律对组织的责任. 网络安全监控的目的是建立和维护一个命令和控制中心,该中心监视整个组织IT基础设施的安全状况,并对任何异常观察采取行动.

网络安全监控包括三个不同的阶段,包括收集, 检测与分析.

- 集合 —被收集日志的网络实体标识

- 检测 —检查检测到的事件和日志

- 分析 -由人工分析人员对警报进行解释和调查

然而, 通常情况下,安全分析人员无法完全理解他们应该在其上执行分析的数据,并随后区分异常行为和正常行为.

这个问题主要源于两个主要因素:

- 对组织面临的威胁缺乏了解

- 收集和检测阶段规划不当

我进行了一次 网络研讨会 讨论了影响安全运营团队的挑战,并讨论了在收集和检测计划中缺乏结构化方法如何限制网络安全运营的效率.

关于安全监控的一个常见误解是,收集的数据越多, 你的视野越大. 然而, 事实是,过多的数据(尤其是无关紧要的数据)是有害的. 它涉及更多的操作成本,或者是对安全分析师的警惕疲劳, 处理数据和保留或恢复数据以防止任何灾难所需的IT资源.

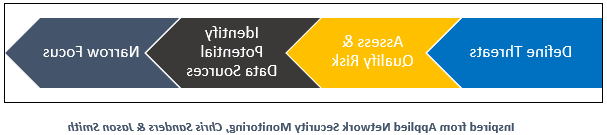

这些问题可以有效地解决 应用收集架构. ACF涉及的高级步骤如下所示.

1. 定义的威胁

为了使安全分析人员能够有效、高效地监控网络安全, 采用以威胁为中心的方法至关重要. 以威胁为中心的网络安全监控方法使团队能够及时了解潜在的攻击方法, 威胁行为者和网络罪犯的动机以及针对垂直行业和特定区域的行为者或罪犯.

采用以威胁为中心的方法首先要理解任务, 组织的宗旨和目标. 然后,通过识别对实现业务使命至关重要的资产来进行. 一旦确定了任务和相关资产, 有必要识别和定义对这些资产的威胁(有形的或无形的). 至关重要的是,信息安全人员的所有这些规划都是在与安全领导密切协调的情况下完成的.

2. 有资格的风险

风险评估之前应进行威胁识别阶段,识别和评估相关风险. 记住,这些威胁与机密性有关, 与组织使命相关的资产的完整性和可用性, 目标或目的. 因此,识别和评估与威胁相关的风险情景非常重要, 他们的风险等级是确定的.

根据确定的风险等级, 组织决定实施网络安全监控.

3. 识别潜在的数据源

一旦风险合格, 然后您必须在更广泛的体系结构中检查网络体系结构和IT资产的位置. 其目的是确定数据在网络中穿越的路径,以实现其目标,以及有权访问IT资产的人员.

经历这个过程, 您将能够开发一个更广泛的基于网络或主机的源列表,您可能需要从中收集日志, 交通数据, 会话数据, 等.

4. 狭隘

我在一开始就提到过,过多的数据会产生操作成本,并可能产生进一步的技术风险. 此阶段需要细化粗粒度数据源,并识别数据源和特定日志, 分组数据, 等.,这将为您提供执行网络安全监控的最大价值.

这个阶段包括评估与存储相关的需求, 处理和管理从不同来源收集的数据以及收集频率. 它还涉及到维护It资产和执行网络安全监视所需的人力资源.

应用收集框架允许通过识别威胁对网络安全监控采用基于风险的方法, 确定风险并执行成本/收益分析. 它使安全领导能够通过将其与业务任务的威胁联系起来,来证明他们的收集需求和投资的合理性.

请记住,网络安全监控是一个循环过程,您需要在持续的基础上评估现有的收集源,以提高网络安全监控的有效性和效率.